Разбор конкурса IDS Bypass на Positive Hack Days 9

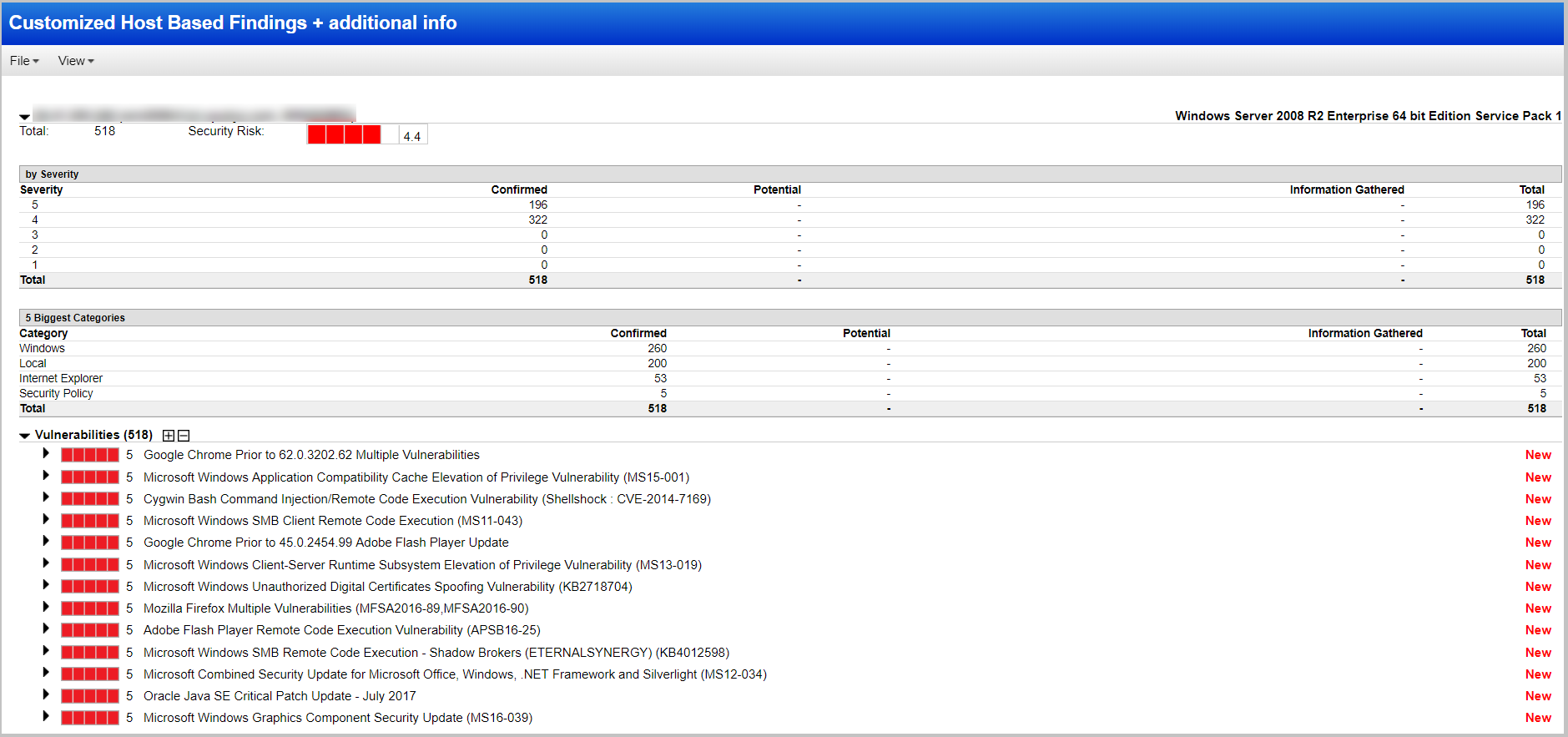

На международном форуме Positive Hack Days 2019 впервые проходил конкурс IDS Bypass. Участникам надо было исследовать сегмент сети из пяти узлов, дальше либо эксплуатировать уязвимость сервиса, либо выполнить заданное условие (например, послать определенный HTTP-ответ) и таким образом добыть флаг. Найти эксплойт было легко, но задачу усложняла IDS: система стояла между участниками и узлами и проверяла каждый сетевой пакет. Атакующие видели на дашборде, если сигнатура блокировала их соединение.

![[Перевод] Как сделать контейнеры еще более изолированными: обзор контейнерных sandbox-технологий](https://habrastorage.org/webt/ls/er/x_/lserx_gyy2iflakk5liv6en4yty.png)

![[recovery mode] Портал государственного и финансового аудита разбрасывается персональными данными & свалка востока Подмосковья](https://habrastorage.org/webt/kd/vp/ue/kdvpuewtmtscslqak7zuktowte4.png)