Как мы внедряли SD-Access, и зачем это понадобилось

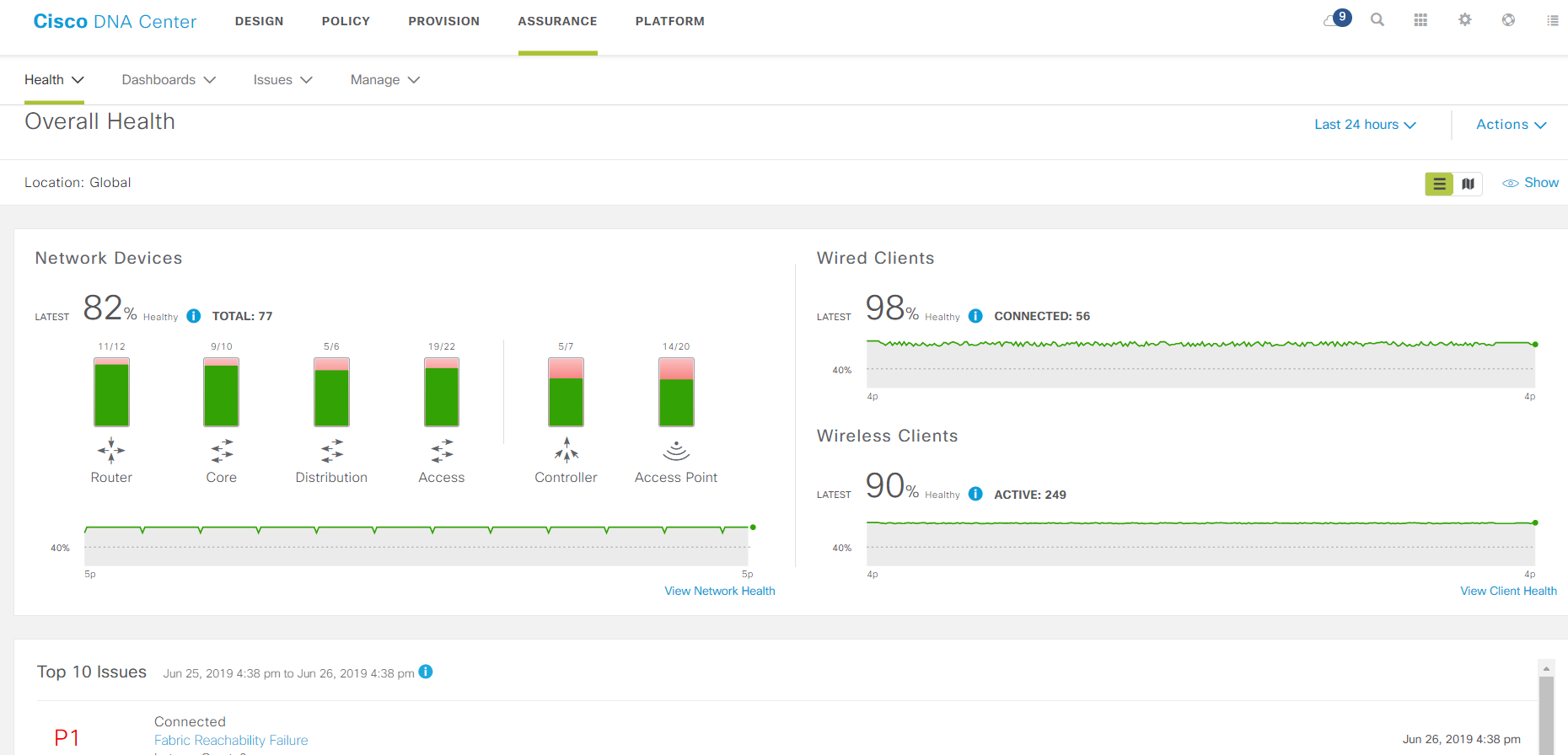

Основная страница мониторинга. SD-Access — это реализация нового подхода к строительству локальных сетей от Cisco. Сетевые устройства объединяются в фабрику, поверх неё строится оверлей, и всем этим управляет центральный компонент — DNA Center. Выросло всё это из систем мониторинга сети, только теперь мутировавшая система мониторинга не просто мониторит, но собирает подробную телеметрию, конфигурирует всю сеть как единое устройство, находит в ней проблемы, предлагает их решения и вдобавок…

![[Перевод] Приключения неуловимой малвари, часть II: скрытные VBA-скрипты](https://habrastorage.org/webt/3t/ih/b0/3tihb0g1kt7wbjalc_s3xe0xgjo.png)

![[Из песочницы] Бесконечный и нелепый список того, что вам нужно знать, чтобы безопасно использовать публичные сети Wi-Fi](/uploads/brands/habrahabrru.png)