![[Перевод] Приключения неуловимой малвари, часть II: скрытные VBA-скрипты](https://habrastorage.org/webt/3t/ih/b0/3tihb0g1kt7wbjalc_s3xe0xgjo.png)

Эта статья является частью серии «Fileless Malware». Все остальные части серии:

Приключения неуловимой малвари, часть I

Приключения неуловимой малвари, часть II: cкрытные VBA-cкрипты (мы тут)

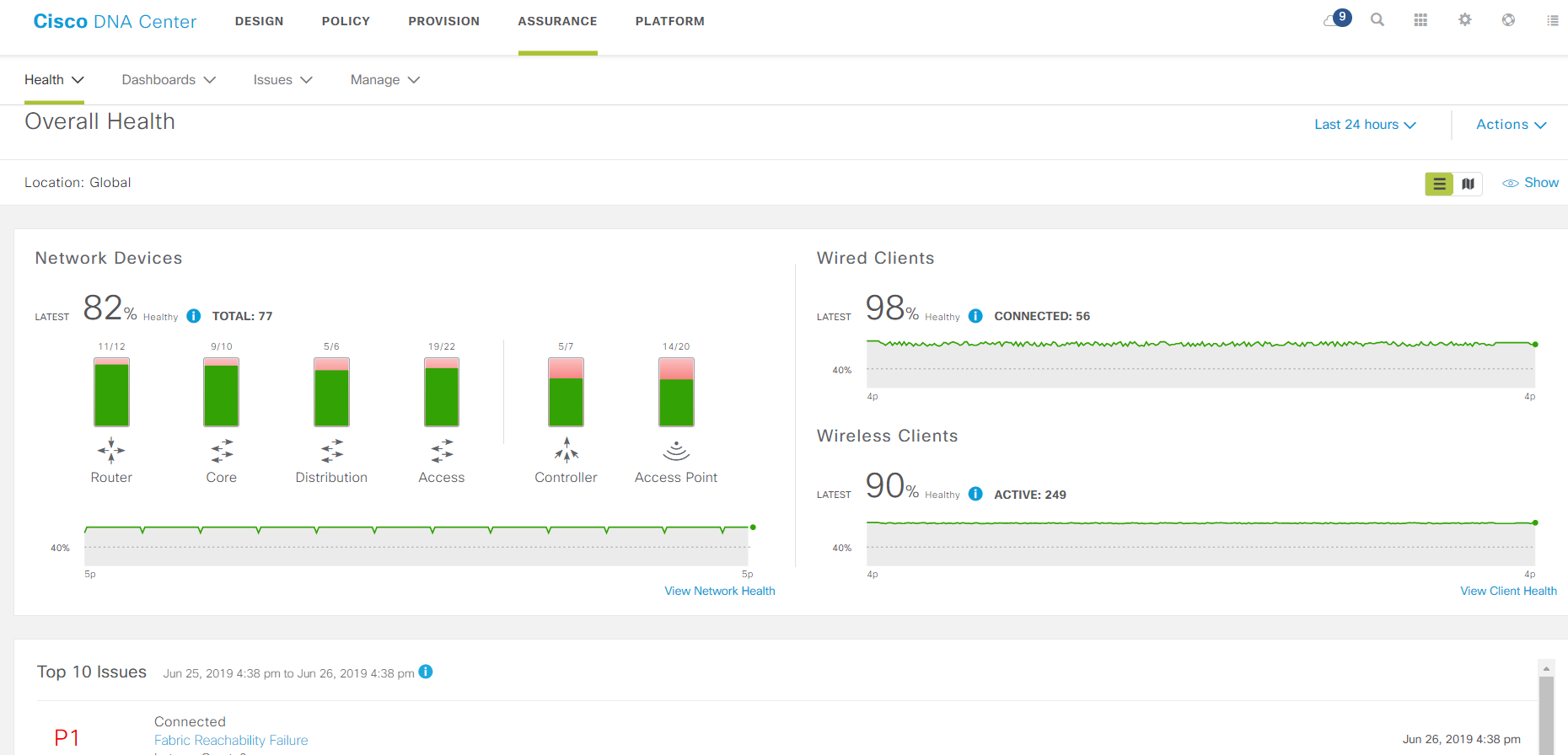

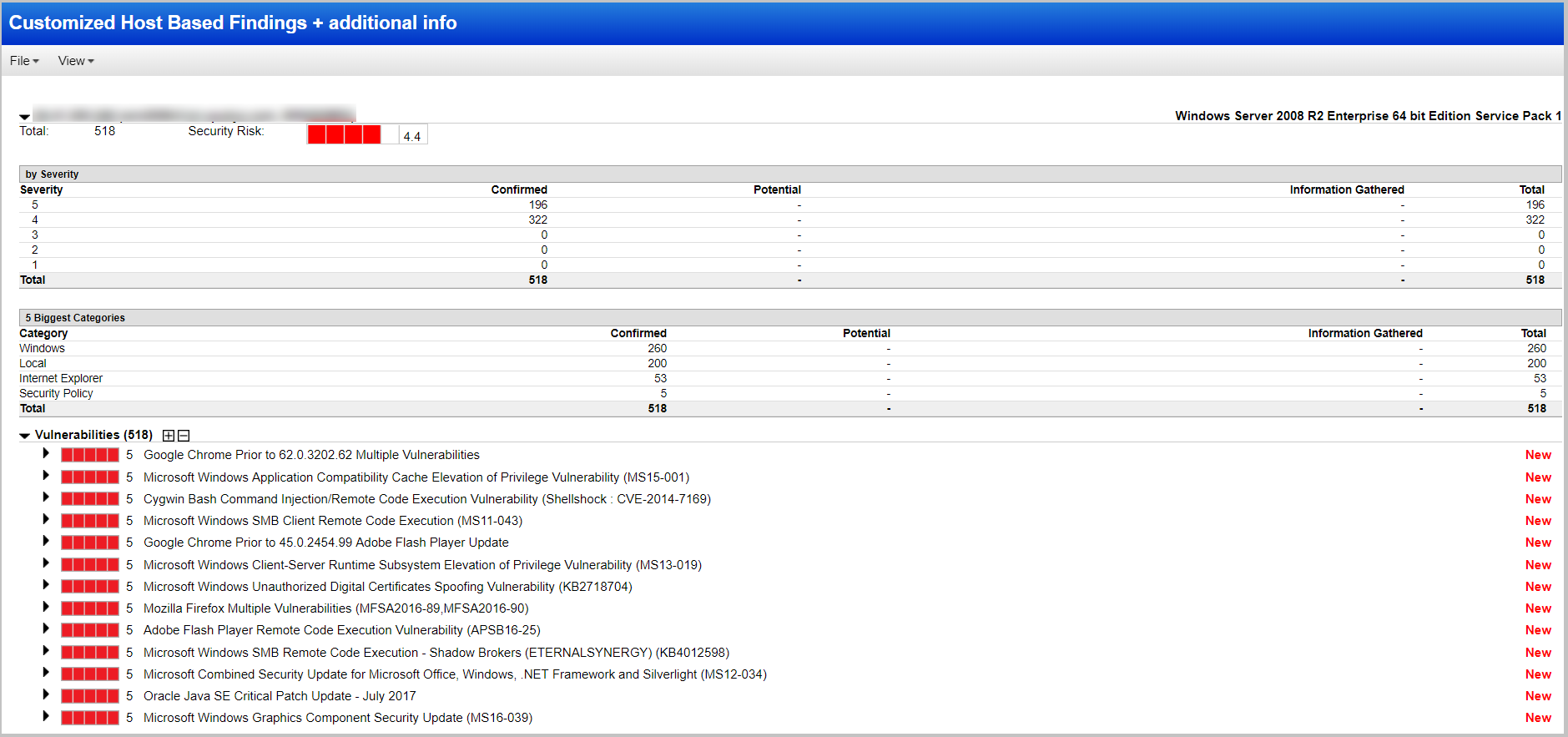

Я поклонник сайта гибридного анализа (hybrid analysis, далее HA). Это своего рода зоопарк вредоносов, где вы можете спокойно наблюдать за дикими «хищниками» c безопасного расстояния, не подвергаясь нападению. HA запускает вредоносное ПО в безопасных средах, записывает системные вызовы,…

![[recovery mode] Портал государственного и финансового аудита разбрасывается персональными данными & свалка востока Подмосковья](https://habrastorage.org/webt/kd/vp/ue/kdvpuewtmtscslqak7zuktowte4.png)

![[Перевод] Приключения неуловимой малвари, часть II: скрытные VBA-скрипты](https://habrastorage.org/webt/3t/ih/b0/3tihb0g1kt7wbjalc_s3xe0xgjo.png)